dmctf2020 write up for re1

(这题有漏洞(x

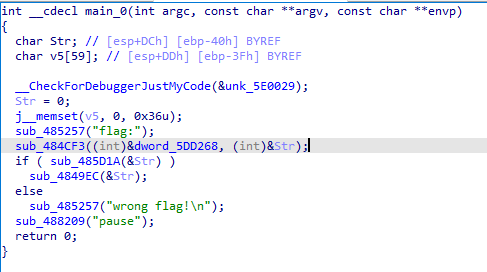

惯例的拖入IDA进行分析,推测这个函数应当是读取输入的函数

最讨厌win逆向啦!

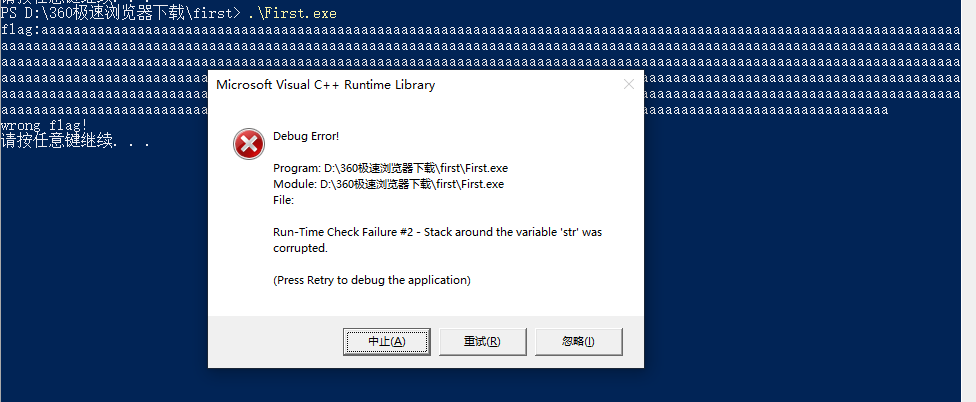

目标字符串位于栈上,测试了一下很明显有个栈溢出

但是这不是一道winpwn而是一道re,应该先做点正事…

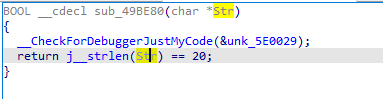

程序逻辑比较简单,我们先跟进sub_485D1A()函数,该函数的作用是验证flag长度是否为20

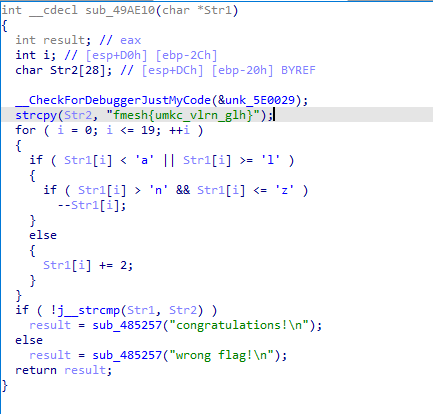

那么sub_4849EC()就应当是验证flag内容的函数,跟进

加密后的flag为fmesh{umkc_vlrn_glh},在这里对flag的加密逻辑也比较简单,直接把脚本写出来,如下:

1 | enc = "fmesh{umkc_vlrn_glh}" |

得到flag:

1 | dmctf{vmia_wlso_elf} |

但是题目本身算法存在问题,所以这个仅仅是一解…(不管了啦!暴捶出题人!

dmctf2020 write up for re1

http://meteorpursuer.github.io/2020/12/09/dmctf2020 write up for re1/

# Related Post

1.RWCTF2023体验赛 write up for Digging into kernel 3

2.utctf2021 write up for 2Smol

3.minilctf2020 write up for easycpp

4.moectf2020 write up for baby canary

5.moectf2020 write up for baby migration

6.GWCTF 2019 write up for xxor

7.dmctf2020 write up for re4

8.moectf2020 write up for rop2

1.RWCTF2023体验赛 write up for Digging into kernel 3

2.utctf2021 write up for 2Smol

3.minilctf2020 write up for easycpp

4.moectf2020 write up for baby canary

5.moectf2020 write up for baby migration

6.GWCTF 2019 write up for xxor

7.dmctf2020 write up for re4

8.moectf2020 write up for rop2