utctf2021 write up for 2Smol

又是一道栈迁移…

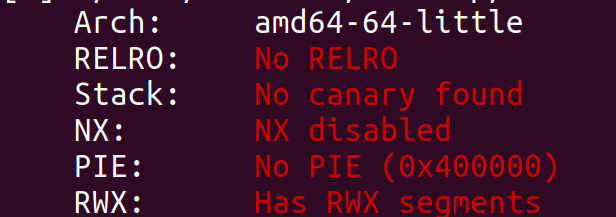

惯例的checksec,保护全关,整挺好

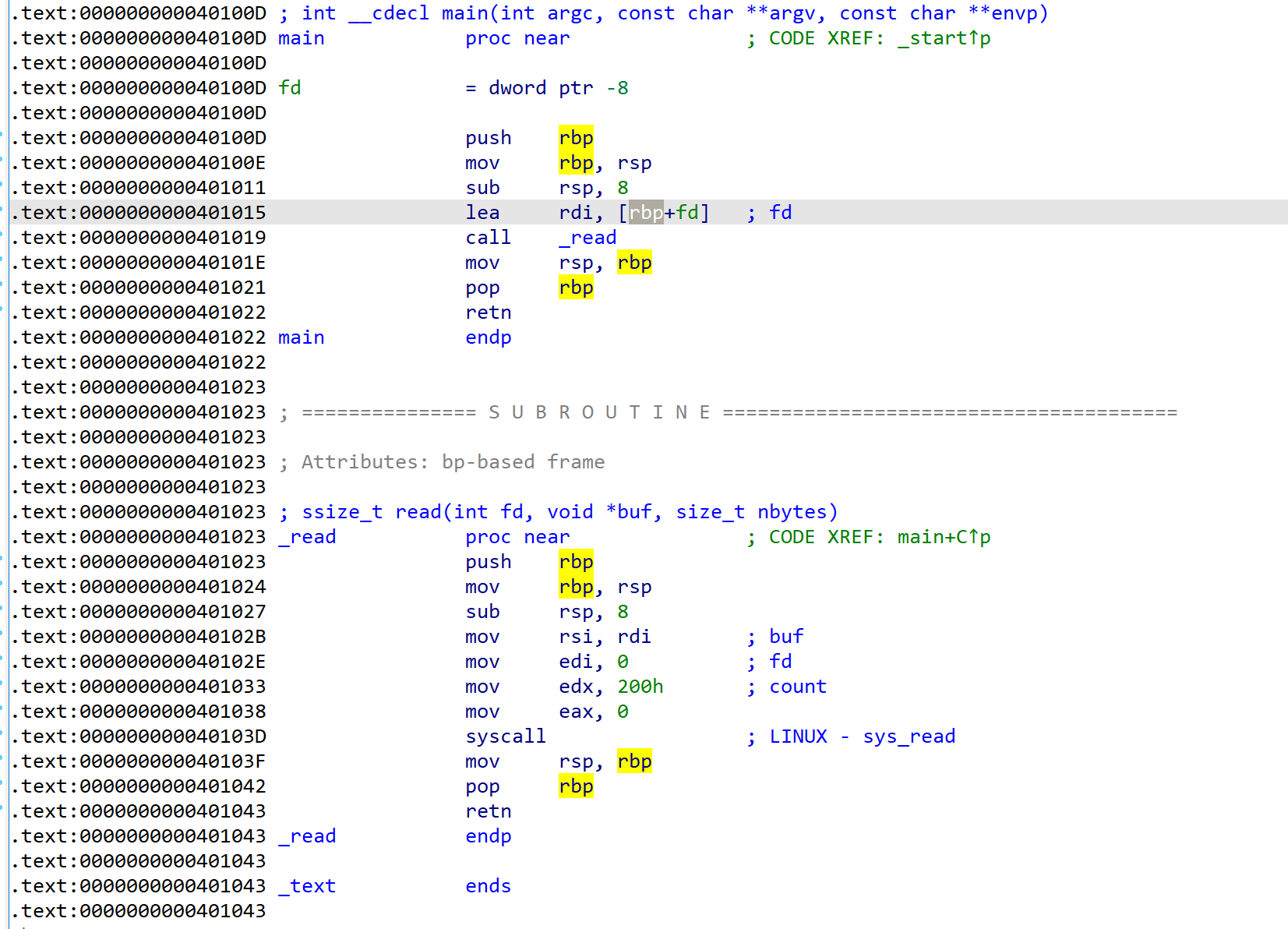

拖入IDA进行分析

直接就有一个很大的溢出可以利用

由于程序本身没有调用libc库,故考虑栈迁移 + ret2shellcode以get shell

构造exp如下:

1 | from pwn import * |

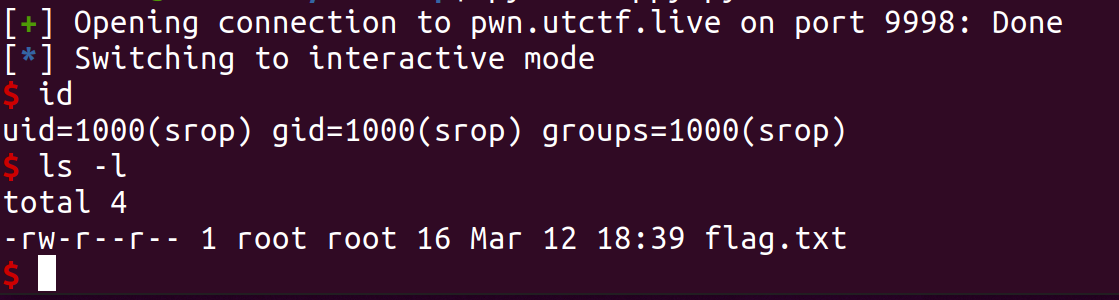

运行即可get shell

utctf2021 write up for 2Smol

http://meteorpursuer.github.io/2021/03/18/utctf2021 write up for 2Smol/